Кибербезопасность промышленной автоматизации

сергей рылов

к.т.н., эксперт по автоматизации производства,

Школа Fine Start

Промышленные системы управления (ICS) и системы диспетчерского управления и сбора данных (SCADA), которые исторически были физически разделены, теперь подключаются к ИТ-системам и, следовательно, к Интернету. Отказ от физического разделения делает эти системы уязвимыми перед растущим числом продвинутых угроз, в результате чего они становятся целями хакеров-террористов, шпионов и лиц, поддерживающих кибервойны.

Число подключений промышленных систем к внешнему миру растет, и сегодня на первый план выходит кибербезопасность автоматизированных систем управления технологическими процессами (АСУ ТП).

Киберугрозы — явление не новое, но за последнее десятилетие значимость связанных с ними рисков многократно возросла. Дело в том, что раньше автоматизированные системы управления технологическими процессами (АСУ ТП) были физически отделены от локальных вычислительных сетей и Интернета. В современном мире требования к АСУ ТП изменились: они больше не могут оставаться изолированными от внешнего мира. Также важно отметить возрастающую роль решений автоматизации в рамках концепции промышленного «Интернета вещей» (Industrial Internet of Things, IIoT).

Эта тенденция заставляет абсолютно по-новому взглянуть на проблему обеспечения кибернетической безопасности в промышленной среде.

Сегодня руководству компаний важно в режиме онлайн контролировать множество показателей технологических процессов, управлять эффективностью производства и обеспечивать коллективную работу через сети, в том числе для территориально удаленных сотрудников. В процессе освоения «Интернета вещей» к промышленным сетям в той или иной мере должны получить доступ третьи компании, к примеру, поставщики оборудования с целью контроля над его состоянием. Все эти новые возможности АСУ существенно упрощают многие процессы и радикально сказываются на рентабельности, однако при этом создают новые риски для операционной деятельности, связанные с киберугрозами.

Атаки на критически важную инфраструктуру промышленного сектора могут привести к финансовым потерям, риску для репутации бренда, а иногда даже к гибели людей или угрозам национальной кибербезопасности.

ФАКТОРЫ РИСКА

В промышленности объектами киберугроз могут становиться распределенные системы управления (РСУ), программируемые логические контроллеры (ПЛК), системы сбора данных и управления (системы SCADA) и элементы человеко-машинного интерфейса (HMI).

При грамотной оценке ситуации и тесном сотрудничестве с поставщиком решений в области автоматизации большинство уязвимостей, имеющихся в промышленных сетях, реально устранить. Факторы риска вполне можно надежно контролировать, главное, чтобы у персонала промышленного предприятия хватало желания и квалификации, чтобы этим заниматься.

На сегодня один из ключевых факторов уязвимости — общая низкая культура процессов обеспечения кибербезопасности. На многих предприятиях не проводится оценка ключевых рисков и не обеспечивается безопасное управление операциями, включая базовое управление паролями. Отсутствует комплексный аудит, не гарантируется согласованное и эффективное соблюдение политик безопасности, а также недооцениваются доступные инструменты контроля и обнаружения угроз. Даже в современном мире весьма распространенными проблемами остаются недостаточный контроль физического доступа на территорию и халатное отношение к процедурам авторизации и аутентификации при входе в корпоративные и промышленные сети (к примеру, слишком легкие, редко изменяемые пароли).

Программно-аппаратными лазейками для злоумышленников могут становиться незащищенные каналы удаленного доступа, неадекватные межсетевые экраны или неправильно выстроенная архитектура сети, в том числе отсутствие сегментации. Иногда в системах встречаются незащищенные удаленные терминалы, компьютеры, USB-порты, мобильные и периферийные устройства, а также специфические виды устройств человеко-машинного интерфейса.

Аудит автоматизированных систем управления технологическими процессами промышленных предприятий, проведенный осенью 2013 года специалистами компании «Информзащита», свидетельствует об «удручающей» статистике в области выполнения требований информационной безопасности.

Обобщение полученных результатов показало, что в АСУ ТП большинства обследованных предприятий отсутствуют процедуры управления инцидентами безопасности и их анализа, а также не разработаны мероприятия, препятствующие повторному возникновению опасных событий.

Нигде не используются также системы обнаружения и предотвращения внешних вторжений и средства выявления сетевых аномалий, которые должны применяться в тех случаях, когда сеть АСУ ТП связана с коммуникационной инфраструктурой всего предприятия. Наряду с этим не проводятся аудит состояния информационной безопасности и анализ защищенности комплексов АСУ ТП.

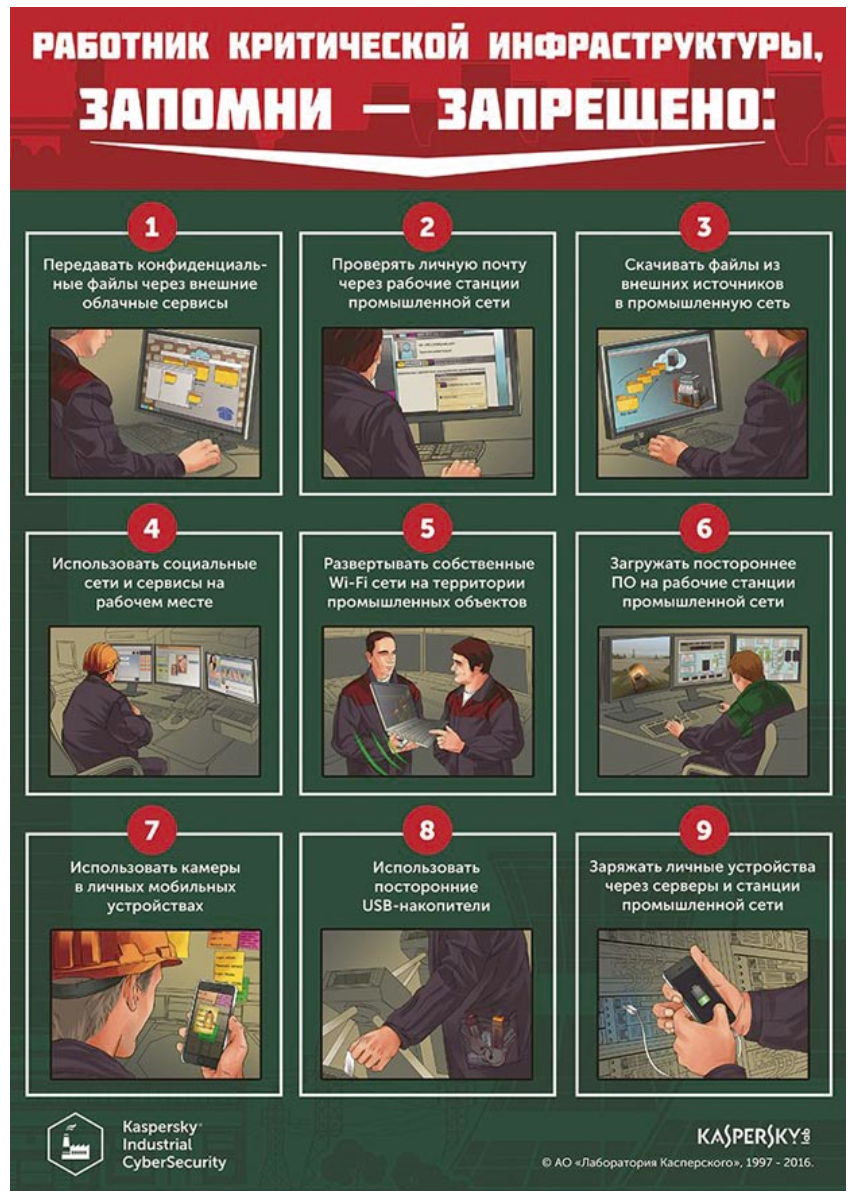

Информирование персонала о проблемах, к которым может привести несоблюдение правил информационной безопасности, и обучение в этой сфере проводятся только в четверти организаций. А такое обучение становится жизненно необходимым в условиях, когда для незаконного проникновения в систему все шире применяются методы социальной инженерии, основанные на особенностях психологии человека. Эти методы используются для доступа к конфиденциальной информации, в том числе к данным, позволяющим осуществлять несанкционированные действия в АСУ ТП. Характерный пример — запрос пароля якобы от имени системного администратора.

Беспроводной доступ к комплексам автоматизации и поддерживающим их информационным системам, который может использоваться собственным персоналом и сотрудниками подрядных организаций, требует особо пристального внимания, поскольку чреват обилием уязвимостей. Отсутствие развитых мер защиты и неинформированность всех этих сотрудников может привести к весьма серьезным последствиям.

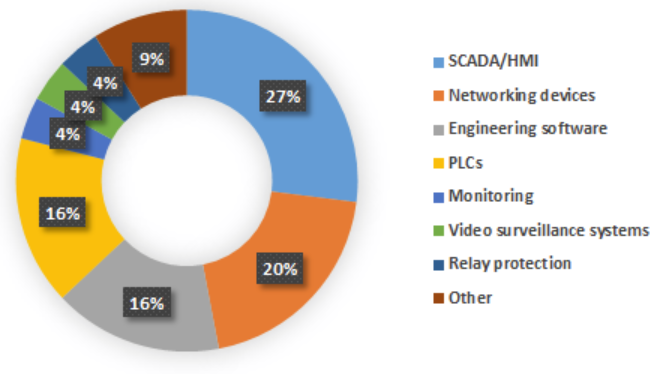

По данным «Лаборатории Касперского» за 2017 год - наибольшее количество уязвимостей было выявлено в:

- SCADA/HMI-компонентах (88),

- сетевых устройствах промышленного назначения (66),

- ПЛК (52)

- и инженерном ПО (52).

Среди уязвимых компонентов также РЗА, системы противоаварийной защиты, системы экологического мониторинга и системы промышленного видеонаблюдения.

Важным моментом в исследовании безопасности программного обеспечения АСУ ТП 2017 года стало обнаружение серьезных уязвимостей в реализациях промышленных протоколов. Так, уязвимости были обнаружены в реализации протокола Modbus в контроллерах серии Modicon (по шкале CVSS версии 3 эта уязвимость имеет оценку 10 баллов), а также в реализациях стека протоколов OPC UA и в реализации протокола PROFINET Discovery and Configuration Protocol. Выявленные проблемы безопасности затрагивают целые линейки продуктов.

По результатам исследований Kaspersky Lab ICS CERT в 2017 году было выявлено 63 уязвимости в промышленных системах и системах IIoT/IoT.

Пошаговый подход

Для достижения быстрых результатов с минимальными затратами клиенты могут придерживаться пошагового подхода. Для этого необходимо следующее:

- идентифицировать пробел в системе обеспечения безопасности, который может привести к наиболее серьезным для предприятия последствиям

- выявить конкретные производственные зоны, с которыми эти последствия связаны

- описать наиболее серьезные уязвимости в данной области

- минимизировать или устранить эти уязвимости.

Обеспечив безопасность наиболее критической зоны, компания может перейти к устранению уязвимостей в другой области. Такой сфокусированный пошаговый подход позволит избежать необходимости менять всю систему сразу и избавит от связанного с этой задачей «аналитического ступора». Он не только гарантирует, что немедленно будут устранены проблемы, ведущие к серьезным последствиям для деятельности предприятия, но и позволит не распылять силы и средства, то есть добиться максимального результата от инвестиций.

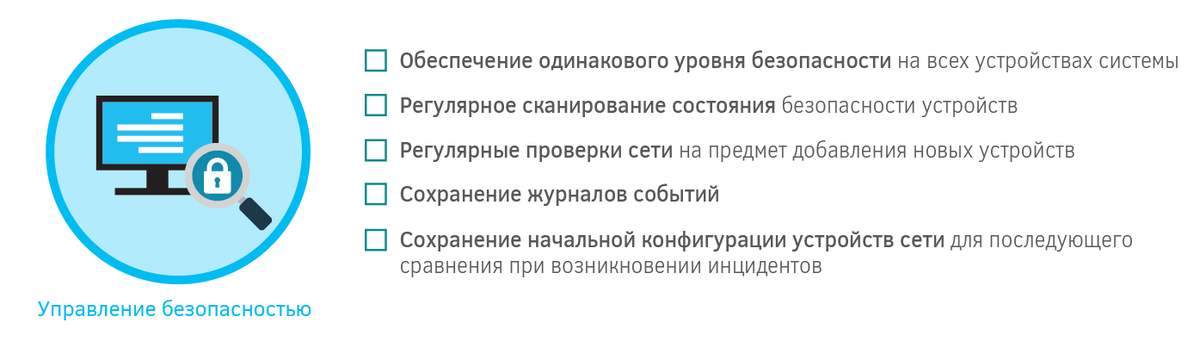

Главные действия для обеспечения кибербезопасности АСУТП

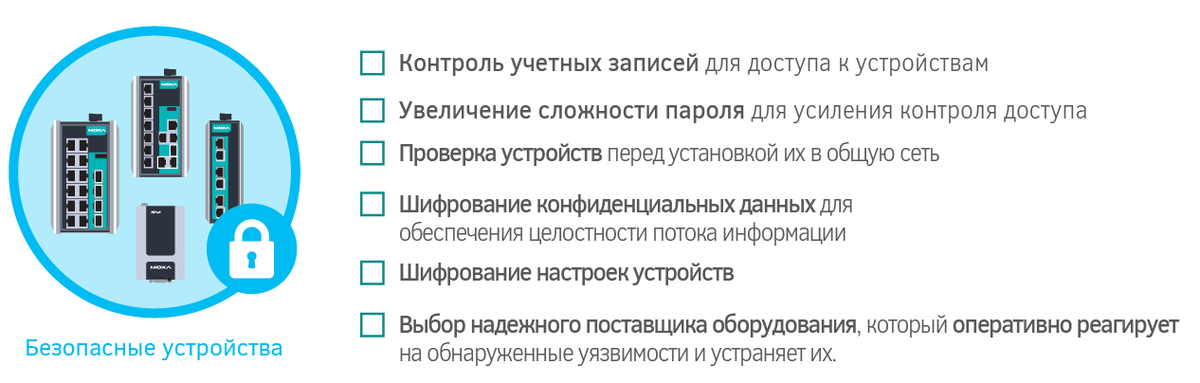

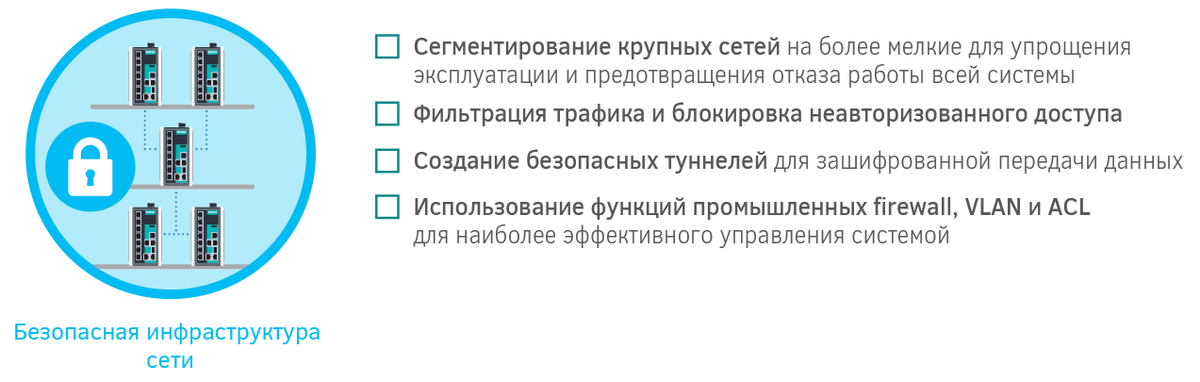

Компания Moxa составила список мер безопасности, которые необходимо соблюдать в сетях промышленной автоматизации.

Сергей Рылов

К.Т.Н., ЭКСПЕРТ ПО АВТОМАТИЗАЦИИ ПРОИЗВОДСТВА, ШКОЛА FINE START

Более 10 лет опыта инженером по автоматизации, инженером-программистом АСУ ТП и инженером-проектировщиком АСУ ТП в разных отраслях промышленности.

Принимал участие в таких крупных проектах автоматизации, как проекты ГУП «Мосгортранс» и ОАО "Линде Газ Рус".

Заинтересовала статья?

Освоить востребованную профессию в сфере автоматизации производства вы можете в Школе Fine Start. Узнайте детали в каталоге наших профессий